محققان اعلام کرده اند: 90% VPN های SSL به طور نا امید کننده ای نا امن هستند

بر طبق تحقیقات جدید 9 مورد از هر 10 SSL VPN از رمز گذاری نا امن یا منسوخ شده استفاده می کنند، داده های شرکت های بزرگ در این پروسه درمعرض خطر قرار می گیرند.

High-Tech Bridge (HTB) تحقیقات اینترنتی با مقیاس وسیعی را روی سرور های SSL VPN دایر و در دسترس عموم هدایت کرده. شرکت به طور منفعلانه 10436 سرورهای SSL VPN در دسترس عموم به صورت تصادفی انتخاب شده (از یک دامنه از چهار میلیون به صورت تصادفی آدرس های IPv4 انتخاب شده) را از بین بزرگترین فروشندگان مانند Cisco، Fortinet و Dell اسکن کرده است.

راه حل : خرید VPN

این اسکن مشکلات متعددی را آشکار ساخت، که به شرح زیر خلاصه شده:

- سه چهارم (77درصد) از VPN های SSL تست شده هنوز پروتکل SSLv3 منسوخ شده را استفاده می کنند، که جعلی بوده و به سال 1996 بر می گردد. در حدود یک صد SSLv2 دارند. هر دو در طول سالها در معرض آسیب پذیری های متعدد و نقاط ضعف بوده اند و هیچ کدام امن در نظر گرفته نشده است که با خرید vpn حل شده است

- سه چهارم (76درصد) از VPN های SSL تست شده از گواهی SSL غیر قابل اعتماد استفاده می کنند، که امکان حمله های مهاجمان را به وجود می آورد. هکرها ممکن است قادر به راه اندازی سرور تقلبی که اندازه واقعی را جعل می کند سابقا داده فرستاده شده روی اتصال VPN بطور فرضی امن پنداشته می شده است. بر طبق گفته HTB استفاده توسط شرکت ها به طور گواهی از پیش نصب شده پیش فرض از فروشنده علت اصلی این مشکلات در عمل است .

- مشابه 74 درصد گواهی ها امضا SHA-1 نا امن دارند، در حالیکه 5 درصد از تکنولوژی MD5 حتی قدیمی تر استفاده می کنند. در 1 ژانویه سال 2017 اکثر مرورگرهای وب طرحی برای قبیح دانستن و توقف پذیرش گواهی امضا SHA-1 دارند، چون تکنولوژی قدیمی به اندازه کافی قوی نیستند تا در برابر حملات احتمالی مقاومت کنند.

- در حدود 41 در صد از VPNهای SSL از کلیدهای 1024 بیتی نا امن برای گواهی های RSA خودشان استفاده می کنند. گواهی RSA برای احراز هویت و تعویض کلید رمزگذاری استفاده شده است. طول کلید RSA زیر 2048 نا امن در نظر گرفته شده است برای اینکه آنها راهی برای حمله باز می کنند ، برخی روی پیشرفت کردن در شکستن کد و آنالیز رمزگذاری ساخته شده .VPN ها این مشکل را ندارند

- یکی از هر 10 سرور VPNهای SSL که بر OpenSSL (بطور مثال Fortinet ) تکیه دارند، هنوز در معرض Heartbleed هستند. این آسیب پذیری Heartbleed بد نام که در آپریل سال 2014 کشف شده بود، روی همه محصولات با استفاده یا متکی روی OpenSSL تاثیر داشته است، یک راه ساده برای هکرها ایجاد می کند برای اینکه داده های حساس مانند کلید های رمزگذاری و بیشتر حافظه بی همتا سیستم ها استخراج کنند.

- تنها 3 درصد VPNهای SSL اسکن شده با نیازهای PCI DSS سازگار شده اند و هیچ کدام با دستورالعمل های NIST سازگاری پیدا نکرده اند. نیازهای PCI DSS صنعت کارت های اعتباری و دستورالعمل های NIST از ایالات متحده خط مبنای استاندارد های امنیتی را برای سازمانهای اداره کننده داد و ستد کارت اعتباری یا داده های دولتی آغاز کرده .

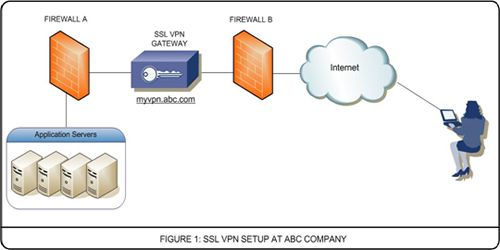

VPN ها به کاربران اجازه دسترسی به شبکه خصوصی و به اشتراک گذاری داده ها از راه دور از طریق شبکه های عمومی می دهند. اگر شما تنها یک وب را مرور می کنید، SSL VPN مزایایی بیش از نسل های قبلی از IpSec VPN ارائه می دهند برای اینکه اینها برای انجام آن از دور نیاز به نصب نرم افزار کلاینت دارند. کارمندان از راه دور می توانند متصل شوند به دستگاه های SSL VPN شرکت که برای آنها یک اتصال وب و گواهی ورود درست ارائه می دهد.

راح حل دوم : خرید کریو

راح حل دوم ما خرید کریو از parsvpn.online اس. بسیاری از مدیران شبکه هنوز آشکارا رمز گذاری SSL/TLS به عنوان چیزی قابل اجرا برای تنها پروتکل HTTPS در نظر می گیرند، صرف نظر از این که سرویس های حیاتی اینترنت مانند ایمیل هنوز بر آن تکیه دارند.کریو راح حل ایمنی است

Ilia Kolochenko رئیس High-Tech Bridge گفت: امروزه بسیاری از مردم هنوز هم به رمز گذاری SSL/TLS عمدتا با پروتکل های HTTPS وابسته اند و مرورگرهای وب و به طور جدی استفاده از دیگر پروتکل ها و تکنولوژی های اینترنت را دست کم گرفته اند.

High-Tech Bridge یک سرویس آنلاین رایگان ارائه داده که به همه اجازه می دهد تا اتصال SSL/TLS خود را بررسی کنند. سرویس این شرکت همه پروتکل هایی که روی رمزگذاری SSL تکیه دارند را پشتیبانی می کند، بنابراین اشخاص علاقمند می توانند وب، ایمیل یا سرورهای VPN شما را تست کنند.

خرید VPN و خرید کریو در این سایت